Introduction:

Cet article aborde la manière de faire pour réorganiser une architecture Active Directory à l'aide des outils gratuits ADMT et PES (dans leur version 3.1) fournit par Microsoft.

Ces outils nous permettront de transférer d'un domaine à un autre des groupes, des utilisateurs et des comptes d'ordinateurs et également d'automatiser le changement de domaine des postes ou les translations de droits par exemple.

Préparation du domaine cible:

Avant de commencer la migration proprement dite, il faut bien sûr étudier et mettre en place l'architecture cible que l'on souhaite obtenir. Lorsque nous avons un contrôleur de domaine prêt sur la nouvelle organisation AD prévue, nous pouvons aborder les étapes suivantes:

- Installation de la topologie de notre futur Active Directory (organisation de la(les) forêt(s), du(des) domaines, des unités d'organisations, du(des) site(s), des GPOs...)

- Passer le niveau fonctionnel du domaine cible en 2000 natif minimum.

- Créer une relation d'approbation bi-directionnelle entre le domaine source et le domaine cible. N'oubliez pas de rendre possible les résolution de nom!

- Rajouter le compte administrateur du domaine source dans le groupe administrateurs du domaine cible.

- Rajouter le compte administrateur du domaine cible dans le groupe administrateurs du domaine source.

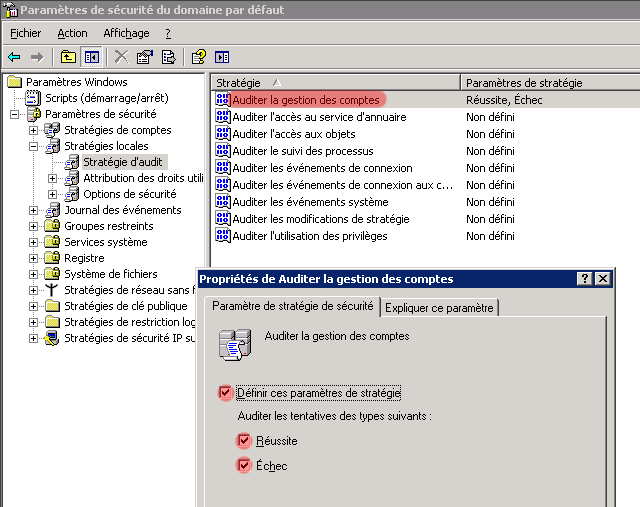

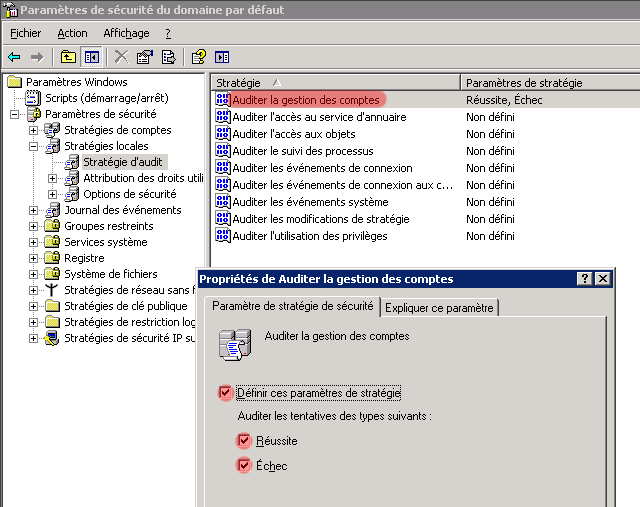

- Activer l'audit de la gestion des comptes sur le domaine cible (Voir illustration (a) en annexe).

- Installation de l'outil ADMT v3.1. Télécharger: ici

- Préparer la clé de chiffrement pour l'outil PES:

admt key /opt:create /sd:domaine_source /kf:c:\key

Note: Si le domaine cible est hébergé par un OS Windows 2008 et que votre domaine source est d'un niveau fonctionnel trop faible ou sous Windows NT4, vous rencontrerez des difficultés lors de la migration des postes clients (Voir:

KB942564). La procédure suivante est alors en plus:

- Ouvrir la console de strétegie de Groupe (GPMC) et modifier la "Stratégie des contrôleurs de domaine par défaut".

- Aller dans "Configuration ordinateur", "Stratégies", "Modèles d'administration", "Système" et "Accès Réseau".

- Placer "Autoriser des algorithmes de cryptographie compatibles avec Windows NT4.0" sur activer.

Préparation du domaine source:

Il y a également un certains nombres de points à préparer sur le domaine source avant de procéder à la migration.

- Installation de l'outil PES en sélectionnant la clé générée à l'instant 'pes.key". Télécharger: ici (32bits) et ici (64bits)

- Dans le registre, modifier la valeur de l'entrée DWORD AllowPasswordExport de la ruche HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA à 1.

- Dans le registre, créer la valeur DWORD TcpipClientSupport dans la ruche HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA avec pour valeur: 1.

- Créer un groupe local dans le domaine nommé NOM_DU_DOMAINE$$$ qui servira à l'audit et la migration des SID.

- Activer l'audit de la gestion des comptes sur le domaine source (Voir illustration (a) en annexe).

- Redémarrer le serveur.

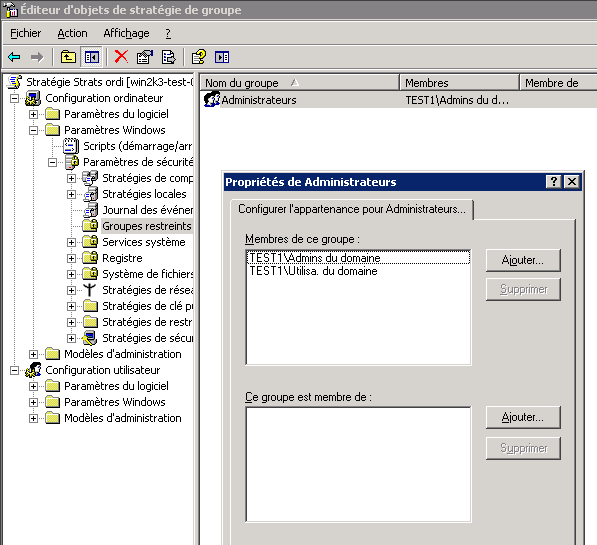

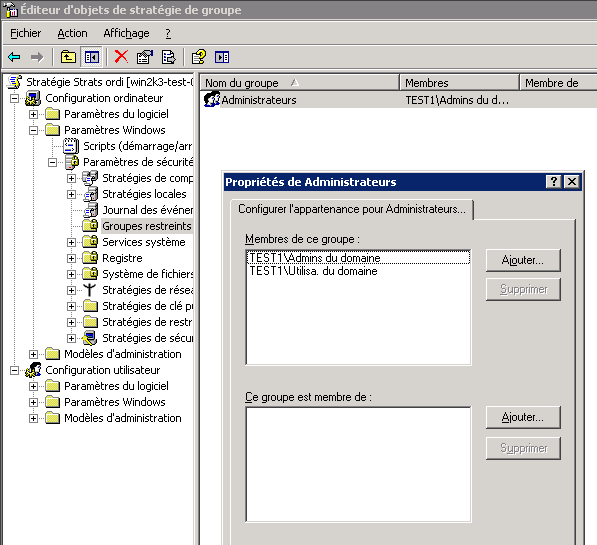

- Ajouter le compte administrateur du domaine cible en tant qu'administrateur local de tous les postes à migrer, soit via GPO (Voir illustration (b) en annexe) soit à l'aide d'un autre outil.

La migration:

Nous allons maintenant nous occuper de la migration proprement dite. Pour plus de facilité, il vous faudra créer trois fichiers texte contenant les utilisateurs, les groupes et les ordinateurs à migrer.

- Sur le domaine source, démarrer le service "Password Export Server Service" avec le compte administrateur du domaine cible.

- La migration des objets s'effectura à l'aide de ADMT qui se trouve sur le domaine cible.

- Migrer en premier les groupes à l'aide de l'assistant d'ADMT.

- Migrer ensuite les comptes utilisateurs en suivant l'assistant.

- Migrer pour terminer les comptes d'ordinateurs. L'option de translation des profils utilisateurs sera très pratique.

Pour que l'agent ADMT fonctionne correctement, le compte administrateur domaine cible doit être administrateur local des postes!

- Pour finir appliquer les translations qui vous intéresse à l'aide de l'assistant de migration des sécurités (notamment pour changer des droits). Vous pouvez aussi reprendre des translations non effectuées sur des ordinateurs déjà migrés.

Annexes:

Illustration (a)

Illustration (a)

Illustration (b)

Illustration (b)

sur ce sujet.

Accueil

Accueil Tutoriaux

Tutoriaux Scripts/Devs

Scripts/Devs Contributions

Contributions Le webmaster

Le webmaster Contacts

Contacts Accès messagerie

Accès messagerie